Planlegg høy sikkerhet i solid-state lagring

Høy-ytelses dataprosessering i nettverkskanten åpner nye muligheter – også for nettkriminelle. Det gjelder både «myke» og «harde» angrep.

Denne artikkelen er 2 år eller eldre

I dag bringer overskriftene ofte historier om hackere som stjeler hundretusenvis av registreringer om gangen fra dårlig beskyttede systemer. I de fleste av angrepene som er publisert, anvendes det nettverkstilgang for å undergrave applikasjoner i drift.

Fysiske angrep

Men det er verdt å merke seg at hackere vil bruke alle midler de kan for å skaffe dataene de ønsker, og de er alltid villige til å utforske andre veier. Kriminelle kan prøve å gjenopprette data fra lagringsenheter som har blitt pensjonert under oppgraderinger og ikke er beskyttet, eller de kan bare prøve fysiske brudd slik at de kan hente data fra aktive stasjoner direkte. Slike fysiske angrep er sjeldne innen skyprosessering, men trenden mot høy-ytelses kantprosessering gir nye muligheter for nettkriminelle.

En endring i lagringsteknologi

Hvis systemer kjøres i skap som er uten tilsyn i lange perioder, vil det være vanskeligere å gi samme nivå av fysisk tilgangssikkerhet som er til stede i store datasentre. Brukere i ulike sektorer som tar sikte på å utnytte kantprosessering må være klar over hvordan lagringsteknologier håndterer data og hvordan endringer i teknologi krever tradisjonelle antakelser om hva som kan revurderes.

Et vesentlig skifte i bulklagringsteknologi, for eksempel, er overgangen fra harddisk (HDD) til solid-state-stasjon (SSD) -arkitekturer, som hovedsakelig er basert på flash-minne i integrerte kretser. Det er klare grunner til å favorisere SSD-lagring fremfor spinnende harddisker, for eksempel mye bedre ventetid og respons. SSD-teknologi gir også en mulighet til å forbedre den generelle sikkerheten til data som er lagret. Imidlertid er utfyllende bruk av SSD-databeskyttelse avhengig av forståelse av finessene i lagringsarkitekturen, dersom brukerinformasjon skal beskyttes i størst mulig grad.

Datarester

Sikkerhetsbevisste brukere av HDD-lagring i sektorer som f.eks. forsvar har vært klar over problemer som dataremanens, eller rester av magnetisering, i mange år. Når data slettes av et operativsystemoppkall, kan bitsene i seg selv ofte gjenopprettes, da alt som er fjernet er en lenke fra filen som opprinnelig brukte dem. En inntrenger kan potensielt logge på systemet og bruke lavnivå filoperasjoner for å prøve å gjenopprette disse dataene. Av denne grunn tilbyr operativsystemer langsommere, men sikrere slettingsmetoder som skriver nye tilfeldige data eller nuller til det slettede området.

Gjenoppretting

Men selv når det overskrives en gang, er det mulig å gjenopprette data ved hjelp av sofistikerte metoder, selv om mange av dem krever fysisk tilgang til stasjonen. For eksempel kan et magnetkraftmikroskop som skanner over overflaten av skiven oppdage rester av de opprinnelige dataene gjennom forskjeller i retningen på magnetiske partikler som ligger langs kantene på hvert spor. Den mest effektive måten å fjerne restene av disse dataene, uten fysisk ødeleggelse av selve mediet, er å bruke ekstra tid til å skrive flere ganger til samme region av disken i håp om at dette vil fjerne påviselige spor av tidligere data.

Også i Flash

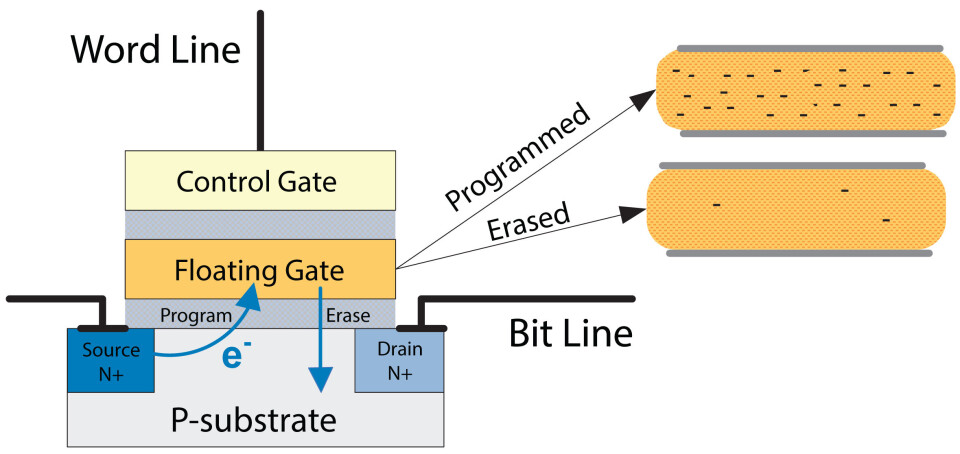

For flashminnet i SSD-er, er gjenværende data også et potensielt problem, selv om det har forskjellige egenskaper som gjør det lettere å sikre høyere nivåer av sikkerhet. Dette skyldes dels måten mediet lagrer data på, og delvis på grunn av måten fastvare er programmert for å fremheve funksjoner som tilgjengelighet og levetid. Hver minnecelle i et flashminne er designet for å fange elektroner i en «flytende» port som ligger mellom kanalen til en transistor og dens styreport. En høy akkumulert ladning på den flytende porten fører til en avlesningstilstand på 'null'. En lav akkumulert ladning indikerer 'en'.

Verst i begynnelsen

Dataremanens er et større problem tidlig i livet til et flash-minne. Aktive bærerelektroner trekkes inn i oksidet til den flytende porten og forblir, selv etter slettesykluser. Imidlertid er slik injeksjon av elektroner, ofte refert til som hot-carrier injection, kumulativ og indikerer ikke den forrige programmerte verdien med mindre cellen bare er skrevet noen få ganger i løpet av enhetens levetid, noe som for mange brukstilfeller vil være uvanlig. Fordi flash-minneceller tåler færre omskrivingssykluser enn en harddisk, flytter slitasjeutjevningsalgoritmer data med jevne mellomrom når nye blokker skrives for å sikre jevn bruk av hele minnet, noe som reduserer den totale effekten av dataremanens.

En annen effekt er at mens vertsoperativsystemet normalt har full kontroll over tildelingen av blokker på en harddisk, omdirigerer SSDs egen fastvare data ved hjelp av egne algoritmer. Dette gjør det langt vanskeligere for en hacker å gjenopprette levedyktige data.

Krypteringsmuligheter

Selv om det er vanskeligere å gjenopprette fra flash-minne, er det ikke umulig for motstandere med gode ressurser. Derfor er det viktig å undersøke sikkerhetsmulighetene som er tilgjengelige i en SSD, ettersom mange produkter er designet for attributter som lave kostnader i stedet for sikkerhet. Ettersom SSD-er har mer komplekse kontrollere enn typiske harddisker, er sikkerhet et naturlig tillegg. Som svar har noen produsenter implementert tilleggsfunksjoner som utvider beskyttelsen som kan gis til data som ikke bevisst er slettet. Dette betyr at i tilfeller der en stasjon blir stjålet eller manipulert under innbrudd, forblir aktive data på stasjonen beskyttet.

Passordbeskyttelse

Eksempelvis er én funksjon i standard ATA-kommandosett passordbeskyttelse for stasjonen. Dette låser stasjonen til det gis et gyldig passord, men ikke på alle stasjoner. I tilfelle SMART Rugged-serien av SSD-er fra Smart Modular Technologies, for eksempel hvis det blir gjort fem forsøk på å gjette passordet, må systemet startes på nytt før det vil svare på flere kommandoer. Passordbeskyttelse støttes også under drift, slik at stasjonen kan låses når den ikke brukes av et program og bare låses opp når programmet gir et gyldig passord.

Kan fjernes

Passordbeskyttelse er en svært verdifull beskyttelsesmekanisme for situasjoner der den fysiske sikkerheten til systemet ikke kan garanteres, eller hvis applikasjonen er tilgjengelig i et nettverk, men ikke fungerer 24/7. Anti-manipuleringsbeskyttelse innebygd i verten kan fjerne passordet fra minnet hvis det oppdages et inntrengingsforsøk, noe som avverger angriperens mulighet til å få tilgang til stasjonen. Når operasjonen må gjenopprettes, kan en gjenopprettingsprosedyre aktivere passordet på nytt.

Maskinvarekryptering

Maskinvarekryptering er en funksjon som kan bygges på den sentrale flashkontrolleren, og noe som skal være tilstede i sikkerhetsbevisste SSD-produkter. Maskinvarekryptering fungerer inne i stasjonen, og gir en måte å beskytte data uavhengig av vertsoperativsystemet, i tillegg til et ekstra beskyttelseslag for fysiske angrep og – avhengig av implementering – nettverksbårne trusler. Tilgang til stasjonens data er bare mulig med riktig dekrypteringsnøkkel.

Tusenvis av år

Med en tilstrekkelig lang nøkkel, for eksempel de 128bit- eller 256bit metodene som brukes av AES, vil et brutalt angrep på dataene som er beskyttet av krypteringsalgoritmen sannsynligvis ta tusenvis av år. I likhet med situasjonen med passordtilgang kan nøkkelen lagres i en klarert modul i det opprinnelige vertssystemet og bare gi tilgang til den ved mottak av en aktiveringskode fra et eksternt system eller en lokal bruker. Slike pålitelige moduler kan ha innebygd beskyttelsesbeskyttelse som sletter nøkkelen hvis systemet er kompromittert, noe som gjør lokalt lagrede data ubrukelige.

Ikke alltid implementert

Selv om disse ekstra beskyttelsene er standardisert, støttes de ikke nødvendigvis av kommersielt tilgjengelige stasjoner, og det er derfor det er viktig å sjekke sikkerhetsfunksjonene som tilbys av en SSD for å sikre at beskyttelsen som tilbys er på det nivået som trengs for applikasjonen, ikke bare i løpet av levetid, men når stasjonen er blitt pensjonert for gjenbruk. Den tidligere nevnte SMART Rugged-familien ble designet for de strenge sikkerhetskravene til forsvarsindustrien og er klar for å støtte beskyttelsesbehovene til applikasjoner som brukes til å lagre sensitiv brukerinformasjon.

(Kilde: SMART Modular Technologies)